告别“IP撞车”!我用黑科技让工程师远程运维像在家上网一样爽

嗨,各位工业界的“键盘侠”、PLC驯兽师、设备救火队长们:

你们有没有遇到过这种尴尬场面?

👉 你想远程调试一台远在千里之外的设备,IP是 192.168.1.2 —— 很标准,很熟悉,闭着眼都能敲出来。

结果一连,连上了…隔壁老王的设备???

因为那边厂里有十台设备,清一色都是 192.168.1.2 —— 没错,工业设备出厂默认IP,就是这么“团结”。

这时候你只能:

- 打电话问现场:“喂,老张,你那台192.168.1.2的PLC是第几台来着?”

- 查文档:“哦对,虚拟IP是10.8.3.47…”(谁记得住啊!)

- 改IP?不敢动,一动全厂报警,老板电话马上打过来:“你动我产线IP干嘛?!”

🤯 痛点爆炸!

—

别慌,救星来了!

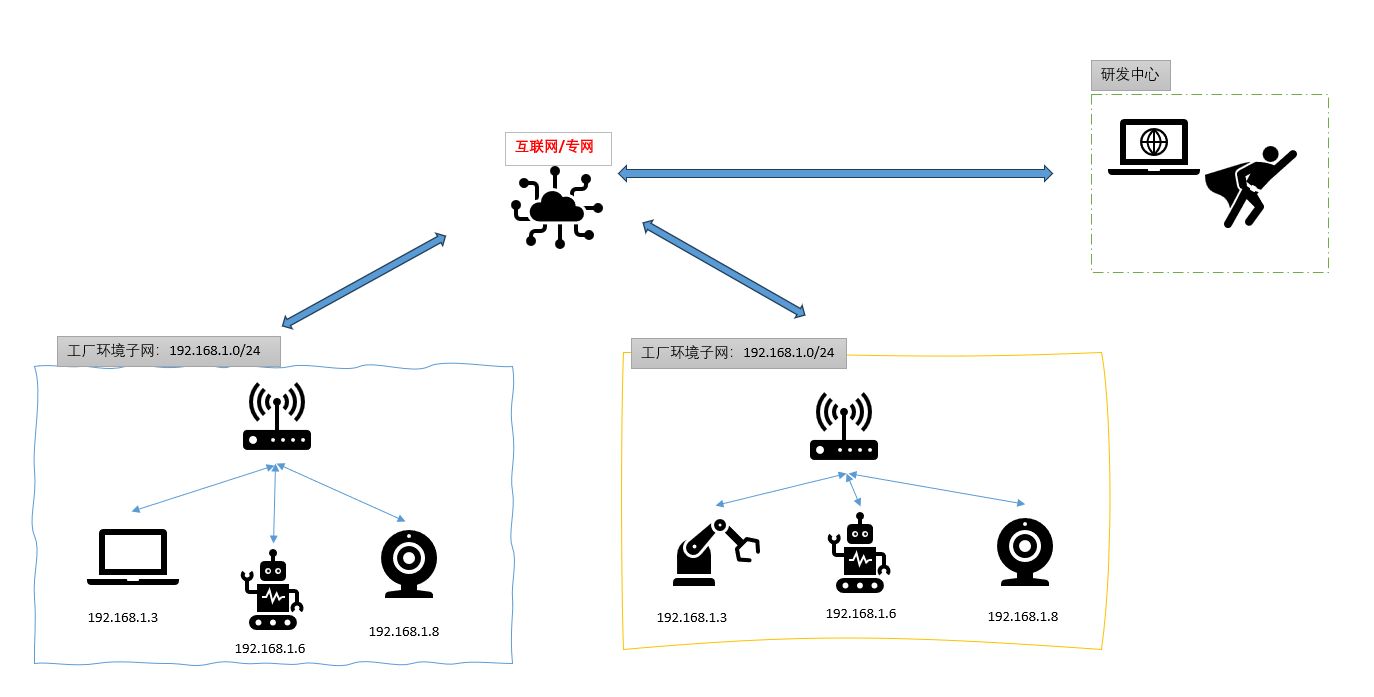

我花了N个通宵、喝了N箱咖啡、掉了N撮头发,终于搞出了一个神器 —— 基于 WireGuide 的工业设备物联 & 远程运维系统!

它不炫技,不画饼,专治各种“IP撞车”、“远程卡壳”、“虚拟地址记不住”的工业疑难杂症。

—

🎯 核心功能一句话总结:

👉 你输入 192.168.1.2,我就让你连上你心里想的那台 192.168.1.2 —— 哪怕全世界有100台设备都叫这个名字!

是不是听着像魔法?其实是黑科技。

—

🔧 它怎么做到的?

想象一下,你走进一家超大超市,货架上摆着100瓶“可乐”,全都叫“可乐”,包装一模一样。

传统方案(比如SD-WAN/VPN)会说:“不行,重名了!我给每瓶可乐贴个编号:可乐#001、可乐#002…你得记住编号才能买。”

—— 工程师:我只想喝可乐,不想背编号!

而我的方案说:“没问题!你喊‘我要可乐’,我问你‘你要A区第三排那瓶,还是B区收银台旁边那瓶?’ —— 你指一下,我直接递给你。”

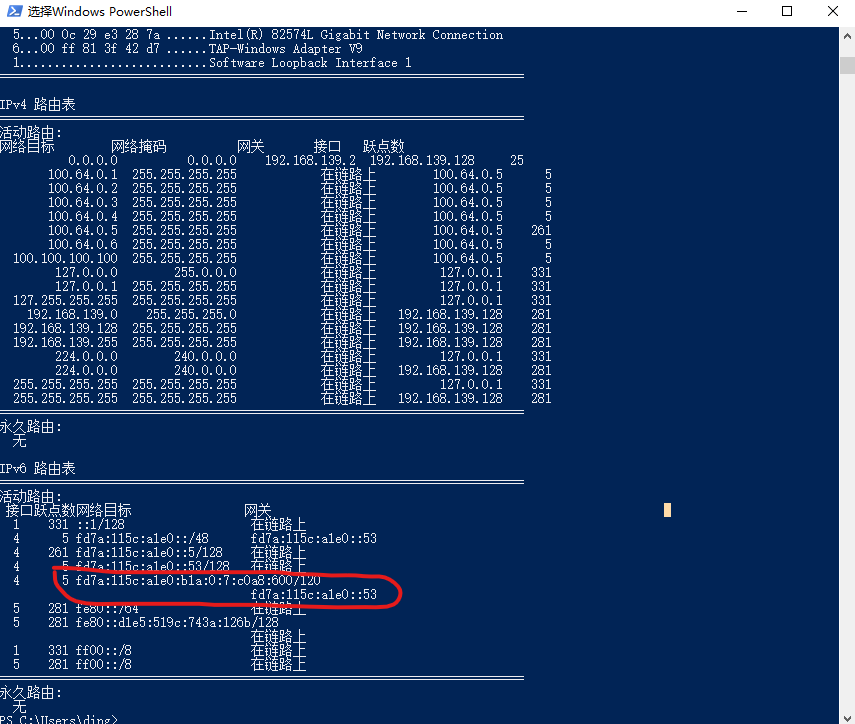

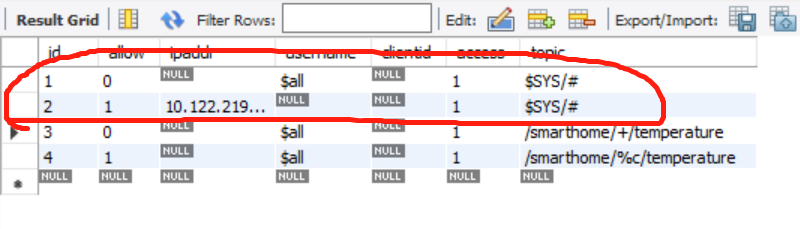

我们用 WireGuide 在后台悄悄“打标签+智能路由”,但前端完全不打扰你 —— 你看到的,还是那个熟悉的 192.168.1.2。

—

💡 三大爽点,专为工程师打造:

✅【零改造组网】

不用动现有设备、不用改IP、不用加交换机、不用培训网络管理员 —— 插上就能用,成本低到老板笑出声。

✅【真·原生IP访问】

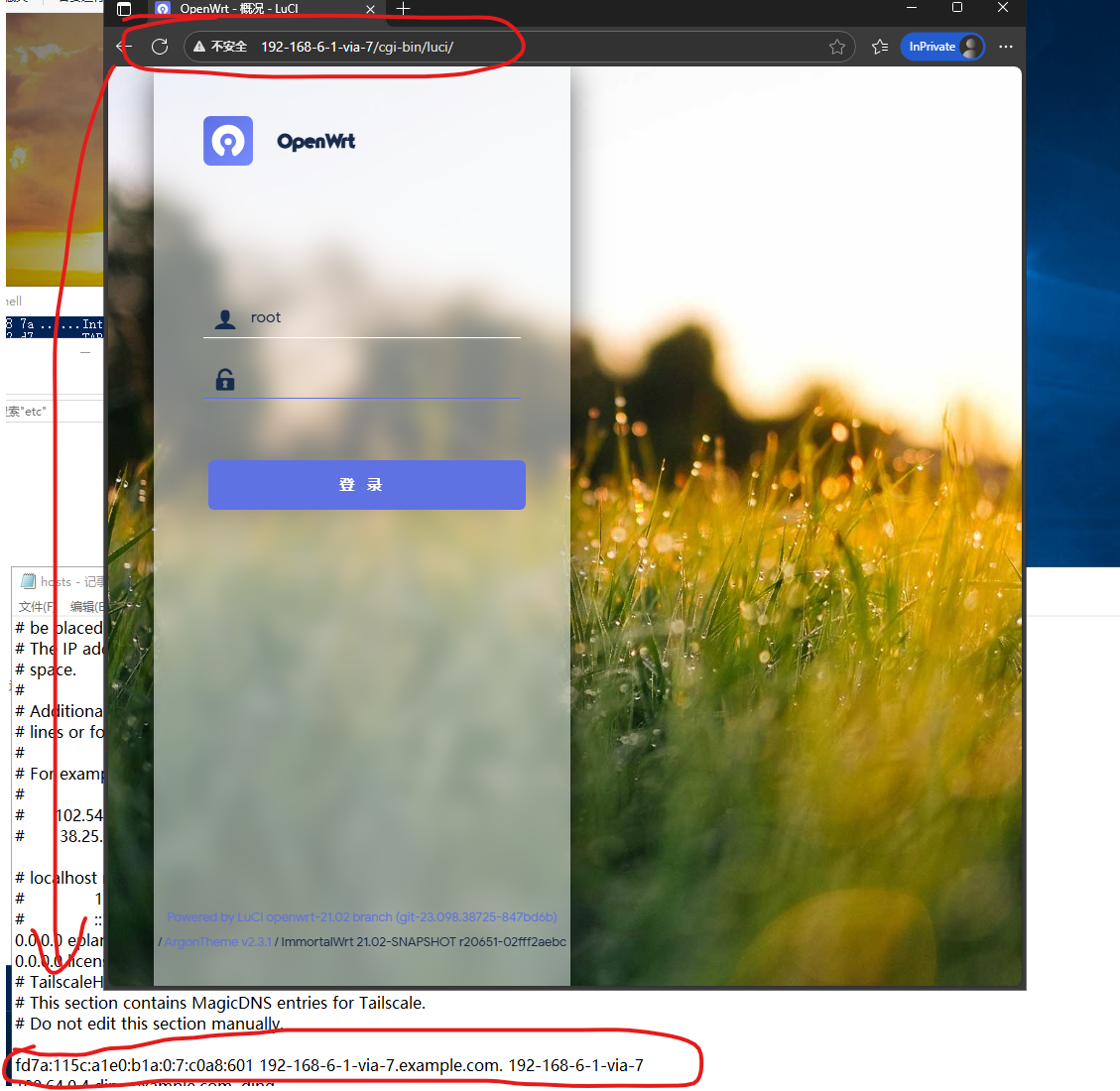

PLC软件里直接输 192.168.1.2,点连接 —— 嗖,连上了!不是虚拟IP,不是映射端口,就是原汁原味的设备IP,和你在现场插网线一模一样!

✅【子网重叠?不存在的】

十台设备都是192.168.1.x?没问题!百台设备跨厂区IP全撞车?小意思!我们后台自动隔离+精准路由,互不干扰,所有设备永远在线,永不掉线。

—

🛠️ 举个栗子:

张工在上海总部,想调试深圳分厂的“包装机PLC”,IP是192.168.1.2。

同时,成都分厂的“注塑机PLC”也是192.168.1.2。

传统方式:张工得查表,找到“深圳包装机”的虚拟IP是10.12.5.8,再打开软件,输入这个“陌生号码”,祈祷别输错。

WireGuide方式:张工打开软件 → 选择“深圳分厂-包装机” → 自动连上 → 地址栏赫然显示:192.168.1.2 ✅

—— 就像你手机里存了两个“李伟”,一个备注“北京李伟”,一个“上海李伟”,你点“北京李伟”,打的就是北京那位。

—

🚀 为什么现有方案搞不定?

市面上的SD-WAN、工业VPN,本质是“换IP方案” —— 把冲突的IP换成不冲突的虚拟IP。这就像给每个人发个工牌号,不让叫名字了。

问题是:工程师不是网管!他们熟悉的是设备本体IP,不是你分配的“虚拟工号”。每次调试都要查表、换IP、重配软件 —— 效率拉胯,体验稀碎。

我的方案:不换IP,不改习惯,只改“背后怎么送信” —— 让网络自己变聪明,用户无感。

—

📈 效果如何?

- 远程调试时间缩短 60%+

- 工程师培训成本归零(因为不用学新IP)

- 现场断网/误操作风险下降 90%

- 老板满意度 ↑↑↑(因为不用买新设备、不用请外援、不用停产)

—

🎁 彩蛋功能:

- 支持多工程师同时访问不同“192.168.1.2”,互不干扰

- 流量加密,安全合规,符合等保要求

- Web控制台一键切换设备,像换电视频道一样简单

- 支持老旧设备、非智能设备、串口转网口设备 —— 老古董也能上高速!

—

📣 最后说句掏心窝子的:

工业不是互联网,不能总想着“颠覆”、“重构”。工程师要的是“顺手”、“靠谱”、“别添乱”。

我的产品不追求花里胡哨,只专注一件事:

让远程运维,回归它本该有的样子 —— 简单、直接、高效。

你敲 192.168.1.2,我就给你 192.168.1.2。

不多不少,不偏不倚。

—

如果你受够了“IP撞车”、“虚拟地址背诵大赛”、“远程调试像解谜游戏”…

欢迎来找我聊聊 👋 可以通过左侧导航栏Github链接找到我。

我们的产品让工业远程运维,像在家上路由器后台一样轻松。

—

#工业物联网 #远程运维 #PLC调试 #工业4.0 #WireGuide #子网冲突终结者 #工程师友好型产品 #别再背虚拟IP了